Estándares Seguridad

NIST Cybersecurity Framework vs ISO 27002 vs NIST 800-53

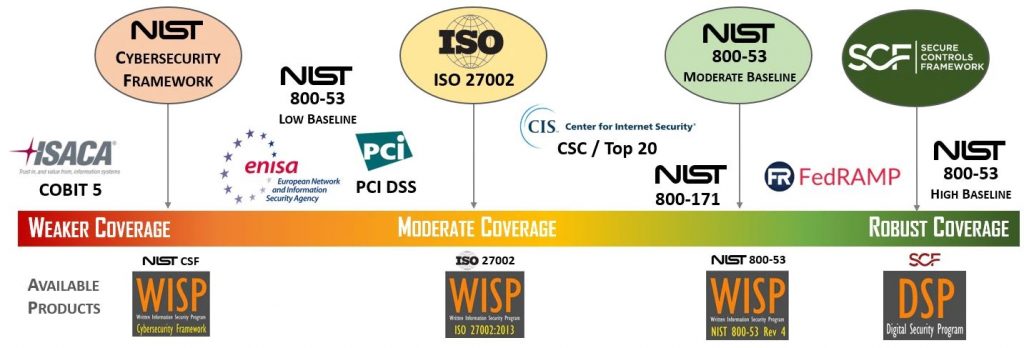

Elegir un marco de ciberseguridad es más una decisión comercial que una decisión técnica. Esta decisión debe ser impulsada por una comprensión fundamental de lo que su organización necesita cumplir desde una perspectiva legal, reguladora y contractual, ya que esa comprensión establece el conjunto mínimo de requisitos necesarios para cumplir. Esta comprensión hace que sea bastante fácil determinar en qué parte del «espectro de cumplimiento» debe enfocarse para seleccionar un conjunto de principios de ciberseguridad a seguir que generalmente implica el Marco de Ciberseguridad NIST, ISO 27002 o NIST 800-53 como punto de partida. Una consideración clave para elegir un marco de seguridad cibernética se reduce al nivel de contenido que ofrece el marco:

Si le pide a un profesional de ciberseguridad que identifique su mejor práctica preferida, generalmente se reduce a NIST o ISO. Los dos grandes atacantes de la seguridad de TI son NIST 800-53 e ISO 27002. Estos marcos líderes de ciberseguridad cubren los mismos componentes básicos de un programa de ciberseguridad, pero difieren en cierto contenido y diseño. Ambas pueden ser excelentes soluciones, pero es importante comprender que cada una tiene sus ventajas y desventajas. Por lo tanto, la elección debe ser impulsada por el tipo de negocio de su empresa. Ganar popularidad es el Marco de Seguridad Cibernética NIST (NIST CSF), pero carece de la cobertura adecuada para ser considerado un marco integral de seguridad cibernética.

NIST CSF < ISO 27002 < NIST 800-53 < Marco de control seguro

- NIST Cybersecurity Framework (NIST CSF) tiene la menor cobertura de los principales marcos de ciberseguridad. Funciona muy bien para empresas más pequeñas o no reguladas.

- ISO 27002 es un marco de seguridad cibernética reconocido internacionalmente que proporciona cobertura para muchos requisitos comunes (por ejemplo, PCI DSS, HIPAA, etc.). Es importante tener en cuenta que las empresas no pueden certificar según ISO 27002, solo ISO 27001. El apéndice A de ISO 27001 contiene la descripción básica de los controles de seguridad necesarios para construir un Sistema de gestión de seguridad de la información (SGSI), pero ISO 27002 proporciona esos controles específicos que son necesario para implementar realmente ISO 27001.

- NIST 800-53 incluye las direcciones ISO 27002 y NIST CSF, así como una gran cantidad de otros requisitos.

- El Marco de controles seguros (SCF) es un enfoque «mejor en su clase» que cubre NIST 800-53, ISO 27002 y NIST CSF. Al ser un híbrido, le permite abordar los tres marcos a la vez.

COBIT

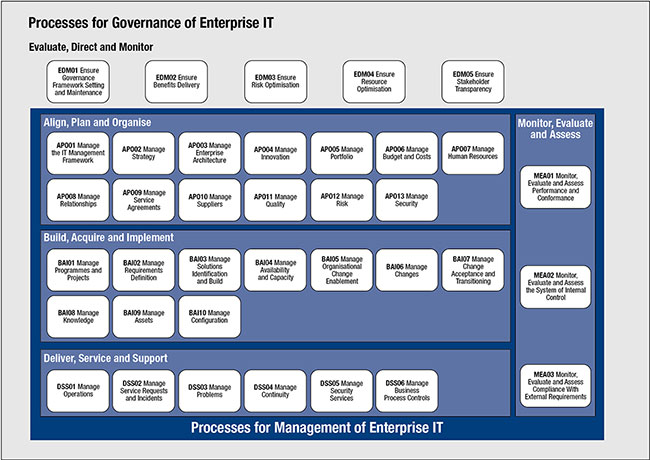

COBIT son las siglas de Control Objectives for Information and Related Technology . Es un marco creado por ISACA (Information Systems Audit and Control Association) para el gobierno y la gestión de TI. Fue diseñado para ser una herramienta de apoyo para los gerentes y permite salvar la brecha entre los problemas técnicos, los riesgos empresariales y los requisitos de control. En general, COBIT asegura la calidad, el control y la fiabilidad de los sistemas de información en una organización.

COBIT incluye la vinculación de los objetivos de negocio con su infraestructura de TI, proporcionando varios modelos de madurez y métricas que miden el logro al mismo tiempo que identifican las responsabilidades de negocio asociadas de los procesos de TI. El enfoque principal de COBIT fue ilustrado con un modelo basado en procesos subdividido en cuatro dominios específicos, incluyendo:

- Planificación y organización

- Entrega y apoyo

- Adquisición e implementación

- Monitoreo y evaluación

Todo esto se entiende también en 34 procesos según la línea específica de responsabilidades. COBIT tiene una alta posición en los marcos de negocios y ha sido reconocido bajo varios estándares internacionales, incluyendo ITIL, CMMI, COSO, PRINCE2, TOGAF, PMBOK, TOGAF, e ISO 27000. COBIT actúa como un integrador de directrices, uniendo todas las soluciones bajo un mismo paraguas.

CSA

Cloud Security Alliance (CSA) es la organización líder mundial dedicada a definir y aumentar el conocimiento de las mejores prácticas para ayudar a garantizar un entorno de cloud computing seguro. CSA aprovecha la experiencia en la materia de los profesionales de la industria, asociaciones, gobiernos y sus miembros corporativos e individuales para ofrecer investigación, educación, certificación, eventos y productos específicos para la seguridad en la nube. Las actividades, el conocimiento y la extensa red de CSA benefician a toda la comunidad afectada por la nube – desde proveedores y clientes, hasta gobiernos, empresarios y la industria de seguros – y proporcionan un foro a través del cual diversas partes pueden trabajar juntas para crear y mantener un ecosistema de nube de confianza.

OWASP

El Open Web Application Security Project, o OWASP, es una organización internacional sin fines de lucro dedicada a la seguridad de aplicaciones web. Uno de los principios básicos de OWASP es que todos sus materiales estén disponibles gratuitamente y sean fácilmente accesibles en su sitio web, haciendo posible que cualquiera pueda mejorar la seguridad de su propia aplicación web. Los materiales que ofrecen incluyen documentación, herramientas, videos y foros. Quizás su proyecto más conocido es el Top 10 de OWASP.

La lista de las 10 principales vulnerabilidades de OWASP son:

- Inyección

- Autenticación rota

- Exposición de datos confidenciales

- Entidades externas XML (XXE)

- Control de acceso roto

- Errores de seguridad

- Secuencias de comandos entre sitios (XSS)

- Deserialización Insegura

- Uso de componentes con vulnerabilidades conocidas

- Registro y monitoreo insuficientes

Fedramp

FedRAMP es el resultado de una estrecha colaboración con expertos en ciberseguridad y nube de GSA, NIST, DHS, DOD, NSA, OMB, el Consejo Federal de CIO y sus grupos de trabajo, así como de la industria privada.

El proceso de evaluación de FedRAMP es iniciado por agencias o proveedores de servicios de nube (CSPs) que inician una autorización de seguridad utilizando los requisitos de FedRAMP que son compatibles con FISMA y están basados en el NIST 800-53 e iniciando el trabajo con FedRAMP PMO.

Los CSPs deben implementar los requisitos de seguridad de FedRAMP en su entorno y contratar a una organización de evaluación de terceros aprobada por FedRAMP (3PAO) para que realice una evaluación independiente para auditar el sistema de nube y proporcionar un paquete de evaluación de seguridad para su revisión.

OBJETIVOS DEL PROGRAMA

- Acelerar la adopción de soluciones seguras de cloud computing mediante la reutilización de evaluaciones y autorizaciones.

- Aumentar la confianza en la seguridad de las soluciones de cloud computing

- Conseguir autorizaciones de seguridad consistentes utilizando un conjunto de estándares acordados que se utilizarán para la aprobación de productos Cloud dentro o fuera de FedRAMP.

- Garantizar la aplicación coherente de las prácticas de seguridad existentes

- Aumentar la confianza en las evaluaciones de seguridad

- Aumente la automatización y los datos casi en tiempo real para una supervisión continua